Reading Time: 1 minutes

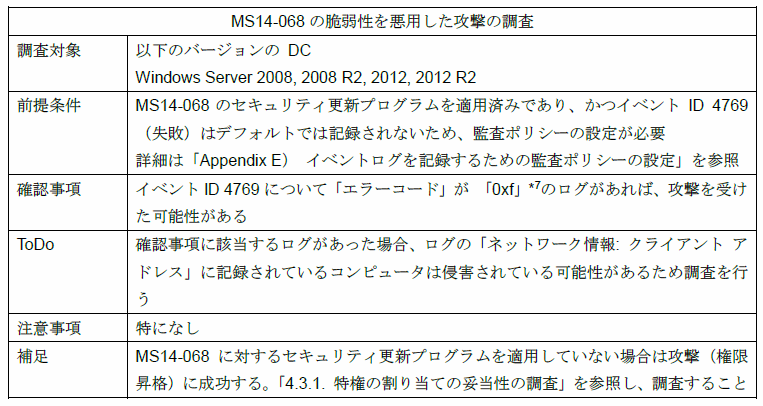

жЬђжКХз®њгБІгБѓгАБгАМMS14-068гАНгБЃиДЖеЉ±жАІгБ®гБѓгБ©гБЃгВИгБЖгБ™гВВгБЃгБ™гБЃгБЛгВТиІ£и™ђеЊМгАБMS14-068гБЃиДЖеЉ±жАІгВТжВ™зФ®гБЧгБЯжФїжТГж§ЬзЯ•гБЃгБЯгВБгАБJPCERT/CCгБІзЫ£и¶ЦгБМжО®е•®гБХгВМгБ¶гБДгВЛгВ§гГЩгГ≥гГИгГ≠гВ∞гВТгБФзієдїЛгБЧгБЊгБЩгАВгБЊгБЯгАБжЬАеЊМгБЂгБѓгАБгБЭгБЃгВ§гГЩгГ≥гГИгГ≠гВ∞гВТи¶ЛйАГгБХгБ™гБДгБЯгВБгБЃгГДгГЉгГЂгБ®гБЧгБ¶гАБеЉКз§Њи£љеУБгБЃEventLog AnalyzerгВТдљњзФ®гБЧгБЯе†іеРИгБЃзЫ£и¶ЦгБЃжµБгВМгБЂгБ§гБДгБ¶гАБз∞°еНШгБЂгБФж°ИеЖЕгБХгБЫгБ¶гБДгБЯгБ†гБНгБЊгБЩгАВ

1пЉО гАМMS14-068гАНгБ®гБѓгБ©гБЃгВИгБЖгБ™иДЖеЉ±жАІгБ™гБЃгБЛ

2014еєі11жЬИгАБMicrosoft WindowsгБЃKerberosи™Ни®ЉгБЂгБ¶гАБгГ™гГҐгГЉгГИгБЛгВЙзЙєж®©гБЃгБ™гБДгГЙгГ°гВ§гГ≥гВҐгВЂгВ¶гГ≥гГИгБЂеѓЊгБЧгБ¶ж®©йЩРжШЗж†ЉгВТи°МгБЖгБУгБ®гБМеПѓиГљгБ™иДЖеЉ±жАІпЉИCVE-2014-6324пЉЙгБМзЩЇи¶ЛгБХгВМгАБгВµгГЭгГЉгГИгБХгВМгБ¶гБДгВЛгБЩгБєгБ¶гБЃгВ®гГЗгВ£гВЈгГІгГ≥гБЂеѓЊгБЧгБ¶гАБиДЖеЉ±жАІгБЃжЈ±еИїеЇ¶гБМ4жЃµйЪОдЄ≠жЬАгВВйЂШгБДгАБгАМзЈКжА•гАНгБ®и©ХдЊ°гБХгВМгБЊгБЧгБЯгАВгБУгВМгБѓгАБKerberosи™Ни®ЉгБЃгГБгВ±гГГгГИи™Ни®ЉгБЂйЦҐгБЩгВЛиДЖеЉ±жАІгВТз™БгБДгБЯгВВгБЃгБІгБВгВКгАБзљ≤еРНгБЂзі∞еЈ•гВТгБЩгВЛгБУгБ®гБІгГЙгГ°гВ§гГ≥гБЃзЙєж®©гГ¶гГЉгВґгГЉгБЄжШЗж†ЉгБЧгАБжЬђжЭ•гБѓгВҐгВѓгВїгВєгБІгБНгБ™гБДгГ™гВљгГЉгВєгБЂгВВгВҐгВѓгВїгВєгБІгБНгБ¶гБЧгБЊгБЖгВВгБЃгБ®гБ™гВКгБЊгБЩгАВ

гАМMS14-068гАНгБЃиДЖеЉ±жАІгВТжВ™зФ®гБЧгБЯжФїжТГгБІгБѓгАБдї•дЄЛгБЃгВИгБЖгБ™жµБгВМгБМиАГгБИгВЙгВМгБЊгБЩгАВ

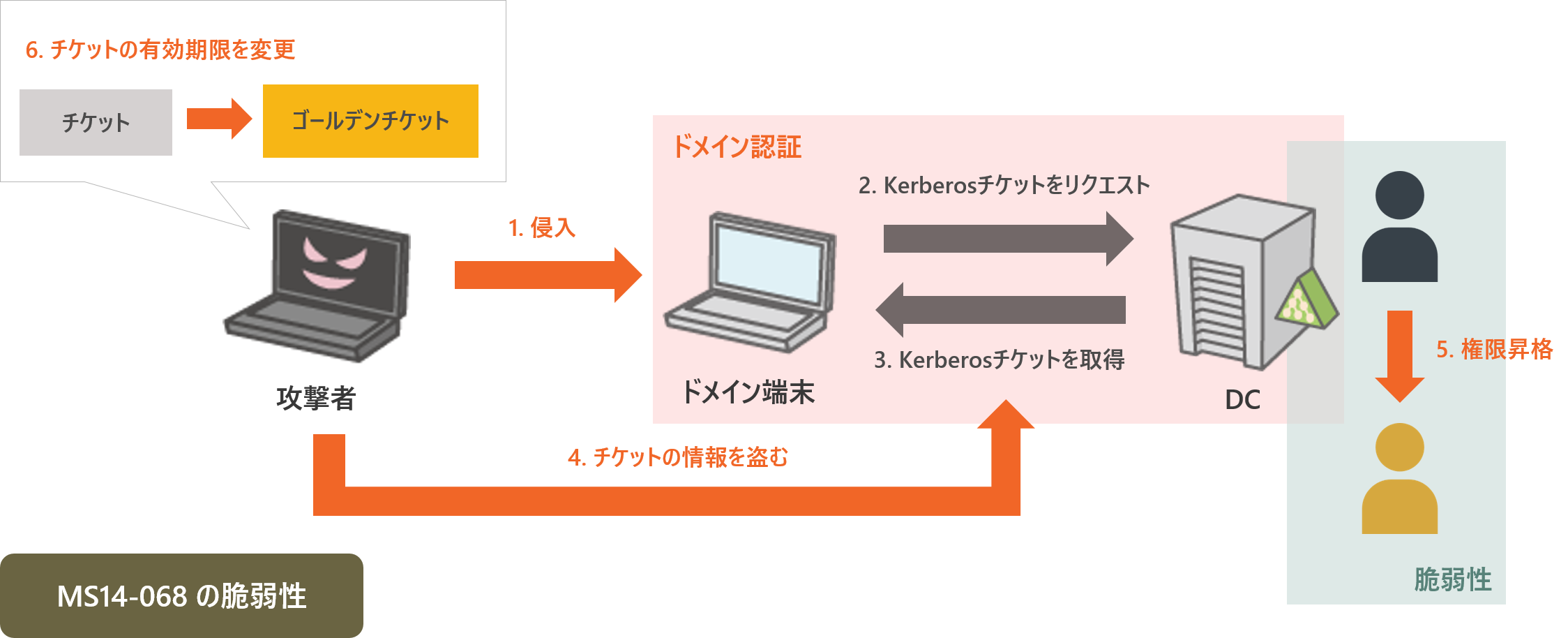

1пЉО(жФїжТГиАЕ) гГЙгГ°гВ§гГ≥гБЂжЙАе±ЮгБЩгВЛгВѓгГ©гВ§гВҐгГ≥гГИгБЄдЊµеЕ•

2пЉО(гГЙгГ°гВ§гГ≥гГ¶гГЉгВґгГЉ)¬†гГЙгГ°гВ§гГ≥гБЂгВҐгВѓгВїгВєгБЩгВЛгБЯгВБKerberosгГБгВ±гГГгГИгВТгГ™гВѓгВ®гВєгГИ

3пЉО(гГЙгГ°гВ§гГ≥гГ¶гГЉгВґгГЉ) гГЙгГ°гВ§гГ≥гВ≥гГ≥гГИгГ≠гГЉгГ©гГЉгБЛгВЙгГБгВ±гГГгГИгВТеПЦеЊЧгБЩгВЛ

4пЉО(жФїжТГиАЕ) гГЙгГ°гВ§гГ≥гГ¶гГЉгВґгГЉгБМи™Ни®ЉгБЂдљњзФ®гБЧгБЯгГБгВ±гГГгГИжГЕ冱гВТзЫЧгВА

5пЉО(жФїжТГиАЕ) жФїжТГгВ≥гГЉгГЙгВТеРЂгВАгВєгВѓгГ™гГЧгГИгВТеЃЯи°МгБЧгБ¶гАБKerberosгГБгВ±гГГгГИгБЂеѓЊгБЧгБ¶зЙєж®©гВТдїШдЄОгБЩгВЛзі∞еЈ•гВТеЃЯжЦљ

6пЉО(жФїжТГиАЕ) гГБгВ±гГГгГИгБЃжЬЙеКєжЬЯйЩРгВТжЫЄгБНжПЫгБИгВЛ

вАїгГБгВ±гГГгГИгБЃжЬЙеКєжЬЯйЩРгБѓдїХжІШдЄК10жЩВйЦУгБ®гБ™гБ£гБ¶гБДгБЊгБЩгБМгАБгАМ100еєійЦУжЬЙеКєгАНгБ®гБДгБЖгВИгБЖгБЂжЬЯйЩРгВТжЫЄгБНжПЫгБИгВЛгБУгБ®гБЂгВИгВКгАБгГ™гВљгГЉгВєгБЄеНКж∞ЄдєЕзЪДгБЂгВҐгВѓгВїгВєеПѓиГљгБ®гБ™гБ£гБЯгГБгВ±гГГгГИгБЃгБУгБ®гВТгАБгАМGolden TicketгАНгБ®гБДгБДгБЊгБЩгАВ

7пЉО(жФїжТГиАЕ) зі∞еЈ•гБХгВМгБЯгГБгВ±гГГгГИгВТдљњгБ£гБ¶гГ™гВљгГЉгВєгБЂдЄНж≠£гВҐгВѓгВїгВє

гБУгБЃжФїжТГгБЃжБРгВНгБЧгБДгБ®гБУгВНгБѓгАБдЄАеЇ¶гГБгВ±гГГгГИгБЃзі∞еЈ•гБЂжИРеКЯгБЧгБЯе†іеРИгАБйАЪеЄЄгБЃKerberosи™Ни®ЉгБ®еРМжІШгБЃжµБгВМгБ®гБ™гВЛгБЯгВБгАБдЄНеѓ©гБ™зЧХиЈ°гБМжЃЛгВЙгБ™гБДгБ®гБДгБЖзВєгАБгБЊгБЯгАБгГБгВ±гГГгГИгБЃжЬЙеКєжЬЯйЩРгВТжЫЄгБНжПЫгБИгВЛгБУгБ®гБІгАБгБ™гВКгБЩгБЊгБЧгБЯгВҐгВЂгВ¶гГ≥гГИгБЃгГСгВєгГѓгГЉгГЙгБМе§ЙжЫігБХгВМгБЯеЊМгВДMS14-068гБЃгВїгВ≠гГ•гГ™гГЖжЫіжЦ∞гГЧгГ≠гВ∞гГ©гГ†гВТйБ©зФ®еЊМгВВгАБзґЩзґЪгБЧгБ¶дљњзФ®гБІгБНгБ¶гБЧгБЊгБЖзВєгБМжМЩгБТгВЙгВМгБЊгБЩгАВ

гБЭгБЃгБЯгВБгАБе§ІеИЗгБ™гБЃгБѓгАБеЗЇжЭ•гВЛгБ†гБСжЧ©гБДжЃµйЪОгБІгБУгБЃжФїжТГгВТеѓЯзЯ•гБЩгВЛгБУгБ®гБ®гБ™гВКгБЊгБЩгАВ1. гБЃжЃµйЪОгБІжФїжТГгВТж§ЬзЯ•гБЩгВЛгБЯгВБгБЂгБѓгАБгГЙгГ°гВ§гГ≥гБЂеѓЊгБЩгВЛйА£зґЪгБЧгБЯгГ≠гВ∞гВ™гГ≥姱жХЧ展ж≠ігВДгАБжЈ±е§ЬгБЃжЩВйЦУеЄѓгБ™гБ©гАБйАЪеЄЄгГ≠гВ∞гВ™гГ≥гБМзЩЇзФЯгБЧгБ™гБДжЩВйЦУеЄѓгБІгБЃгГ≠гВ∞гВ™гГ≥гБЃзЫ£жЯїгБ™гБ©гБМжЬЙеКєгБІгБЩгАВгБЧгБЛгБЧгАБдїЃгБЂдљХгВЙгБЛгБЃжЦєж≥ХгБІгГЙгГ°гВ§гГ≥гБЂдЊµеЕ•гБХгВМгБ¶гБЧгБЊгБ£гБЯе†іеРИгАБгБУгБЃжФїжТГгБЂж∞ЧгБМдїШгБПгБУгБ®гБЃгБІгБНгВЛжЬАеЊМгБЃзЧХиЈ°гБ®гБ™гВЛгБЃгБМгАБ4. гБЃж®©йЩРжШЗж†ЉгБЂеѓЊгБЩгВЛгВ§гГЩгГ≥гГИгГ≠гВ∞гБІгБЩгАВ

JPCERT/CCгБІгБѓгАБMS14-068гБЃиДЖеЉ±жАІгВТжВ™зФ®гБЧгБЯжФїжТГгБЃи™њжЯїгБЃгБЯгВБгАБдЄЛи®ШжЭ°дїґгБІгБЃгВ§гГЩгГ≥гГИгГ≠гВ∞гБЃзЫ£и¶ЦгВТжО®е•®гБЧгБ¶гБДгБЊгБЩгАВ

вАїJPCERT/CC¬†гАМгГ≠гВ∞гВТжіїзФ®гБЧгБЯActive DirectoryгБЂеѓЊгБЩгВЛжФїжТГгБЃж§ЬзЯ•гБ®еѓЊз≠ЦгАНгВИгВКеЉХзФ®

вАїJPCERT/CC¬†гАМгГ≠гВ∞гВТжіїзФ®гБЧгБЯActive DirectoryгБЂеѓЊгБЩгВЛжФїжТГгБЃж§ЬзЯ•гБ®еѓЊз≠ЦгАНгВИгВКеЉХзФ®

гВ§гГЩгГ≥гГИID4769гБ®гБДгБЖгБЃгБѓгАБзЙєж®©гБЃжШЗж†ЉгВТгБВгВЙгВПгБЩгВ§гГЩгГ≥гГИгГ≠гВ∞гБ®гБ™гВКгАБиДЖеЉ±жАІгВТеИ©зФ®гБЧгБЯгГ™гВѓгВ®гВєгГИгБМеЃЯи°МгБХгВМгБЯе†іеРИгАБгГ≠гВ∞гВ™гГ≥гГ¶гГЉгВґгГЉгБЂеѓЊгБЧгБ¶гАБзЙєж®©гВТдїШдЄОгБЩгВЛгГ≠гВ∞гБМи®ШйМ≤гБХгВМгБЊгБЩгАВгБ™гБКгАБгБУгБЃгГ≠гВ∞гВТеПЦеЊЧгБЩгВЛгБЂгБѓгАБгВ∞гГЂгГЉгГЧгГЭгГ™гВЈгГЉгБЛгВЙдї•дЄЛгБЃзЫ£жЯїгГЭгГ™гВЈгГЉгВТжЬЙеКєеМЦгБЩгВЛењЕи¶БгБМгБВгВКгБЊгБЩгАВ

гВ≥гГ≥гГФгГ•гГЉгВњгГЉгБЃжІЛжИР > гГЭгГ™гВЈгГЉ > WindowsгБЃи®≠еЃЪ > гВїгВ≠гГ•гГ™гГЖгВ£гБЃи®≠еЃЪ > зЫ£жЯїгГЭгГ™гВЈгГЉгБЃи©≥зі∞гБ™жІЛжИР > зЫ£жЯїгГЭгГ™гВЈгГЉ > гВҐгВЂгВ¶гГ≥гГИгГ≠гВ∞гВ™гГ≥ > KerberosгВµгГЉгГУгВєгГБгВ±гГГгГИжУНдљЬгБЃзЫ£жЯї

JPCERT/CCгБІгБѓгАБгВ§гГЩгГ≥гГИID4768гБЂеК†гБИгАБгАМStatusгАНпЉИгВ®гГ©гГЉгВ≥гГЉгГЙпЉЙгБМгАМ0xfгАНпЉИ姱жХЧпЉЙгБ®гБ™гБ£гБ¶гБДгВЛгВ§гГЩгГ≥гГИгГ≠гВ∞гБЃзЫ£и¶ЦгВТжО®е•®гБЧгБ¶гБДгБЊгБЩгАВгБЧгБЛгБЧгАБгВ§гГЩгГ≥гГИIDгБЂеК†гБИгАБгВ®гГ©гГЉгВ≥гГЉгГЙгВВзЫ£и¶ЦгБЩгВЛе†іеРИгАБзЫЃи¶ЦгБІгБЃеЃЯзПЊгБѓе§Іе§ЙйЫ£гБЧгБПгАБдЊµеЕ•гБЃжЬАеЊМгБЃзЧХиЈ°гВТи¶ЛйАГгБЧгБ¶гБЧгБЊгБЖеПѓиГљжАІгБМгБВгВКгБЊгБЩгАВгБЭгБУгБІгАБжЬАеЊМгБЂеЉКз§Њи£љеУБEventLog AnalyzerгВТдљњзФ®гБЧгБЯзЫ£и¶ЦжЦєж≥ХгБЂгБ§гБДгБ¶гБФзієдїЛгБЧгБЯгБДгБ®жАЭгБДгБЊгБЩгАВ

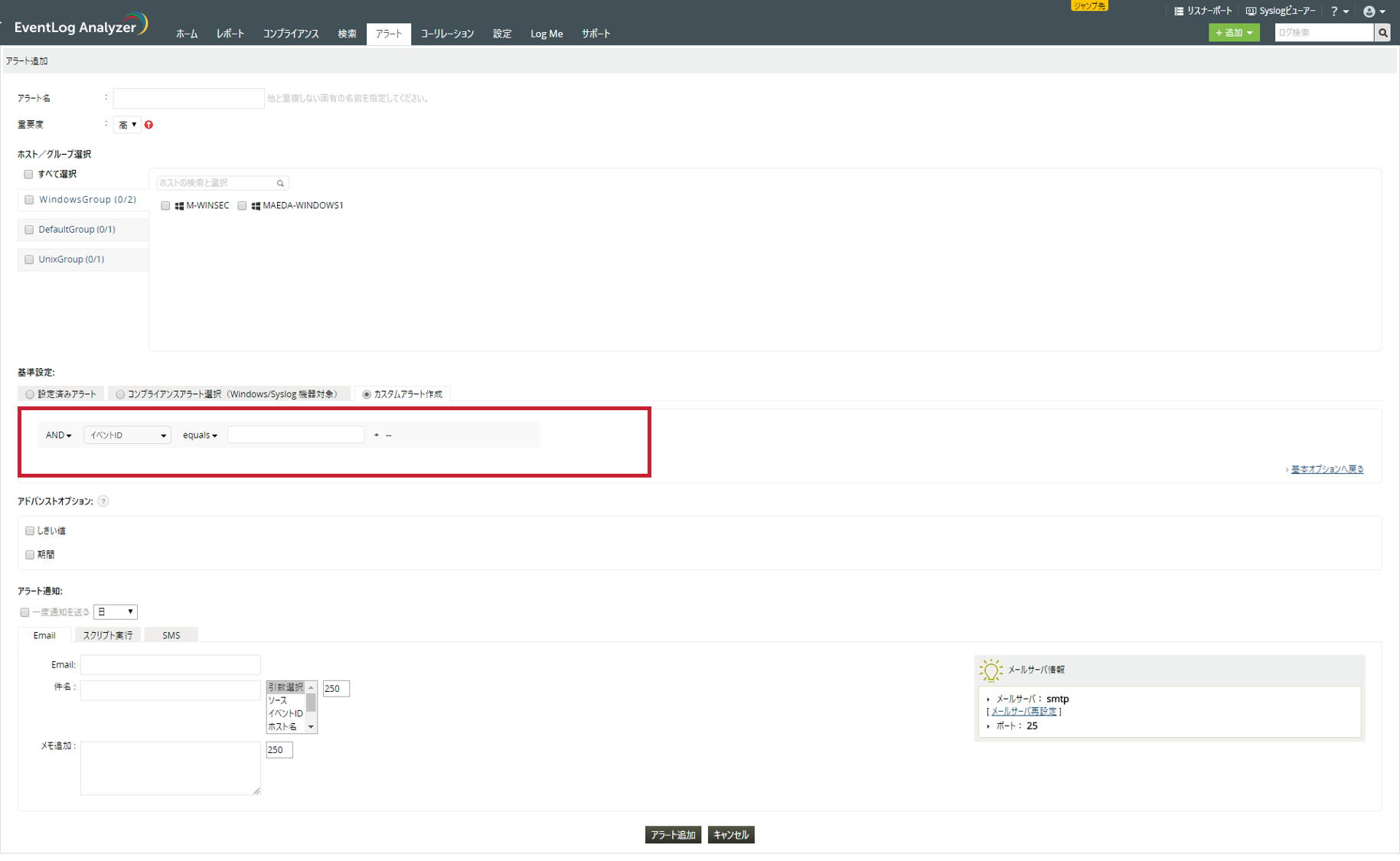

2пЉО EventLog AnalyzerгВТдљњзФ®гБЧгБЯгАМMS14-068гАНгБЃзЫ£и¶Ц

EventLog AnalyzerгБ®гБѓгАБWindowsгВ§гГЩгГ≥гГИгГ≠гВ∞гБЂеК†гБИгАБSyslogгВДгВҐгГЧгГ™гВ±гГЉгВЈгГІгГ≥гГ≠гВ∞гБ™гБ©гАБеРДз®ЃгГ≠гВ∞гВТдЄАеЕГзЪДгБЂдњЭзЃ°гБЩгВЛгБУгБ®гБМеПѓиГљгБ™гГ≠гВ∞зЃ°зРЖгВљгГХгГИгВ¶гВІгВҐгБІгБЩгАВгБУгБЃгВљгГХгГИгВ¶гВІгВҐгВТдљњзФ®гБЩгВЛгБУгБ®гБІгАБгВ§гГЩгГ≥гГИгГУгГ•гГЉгВҐгГЉдЄКгБЃгГ≠гВ∞гВТгБЩгБєгБ¶еПОйЫЖгБЩгВЛгБУгБ®гБМгБІгБНгАБгБЊгБЯгВҐгГ©гГЉгГИж©ЯиГљгВТдљњзФ®гБЩгВЛгБУгБ®гБІгАБжЭ°дїґгБЂдЄАиЗігБЧгБЯгГ≠гВ∞гВТеПЧдњ°гБЧгБЯйЪЫгАБзЃ°зРЖиАЕгБЄгГ°гГЉгГЂгБІйАЪзЯ•гВТи°МгБЖгБУгБ®гБМеПѓиГљгБІгБЩгАВ

вАїгВѓгГ™гГГгВѓгБІжЛ°е§ІгБЧгБЊгБЩ

вАїгВѓгГ™гГГгВѓгБІжЛ°е§ІгБЧгБЊгБЩ

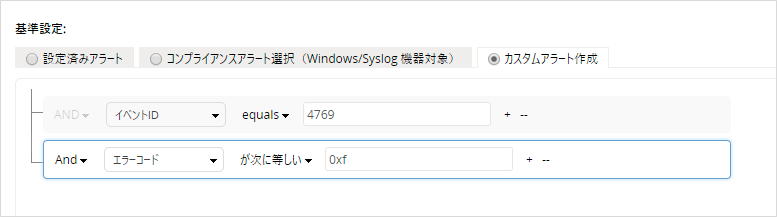

дЄКи®ШгБѓEventLog AnalyzerгБЃгВҐгГ©гГЉгГИи®≠еЃЪзФїйЭҐгБІгБЩгАВ赧жЮ†гБІеЫ≤гБ£гБ¶гБДгВЛзЃЗжЙАгБІгАБгВҐгГ©гГЉгГИгБЃгГИгГ™гВђгГЉгБ®гБ™гВЛжЭ°дїґгВТжМЗеЃЪгБЧгБЊгБЩгАВгБ™гБКгАБдїКеЫЮMS14-068гБЃзЫ£и¶ЦгБЂгБВгБЯгВКгАБJPCERT/CCгБЃзҐЇи™НдЇЛй†ЕгБЂгАБгАМгВ§гГЩгГ≥гГИID4769гБЂгБ§гБДгБ¶гАМгВ®гГ©гГЉгВ≥гГЉгГЙгАНгБМгАМ0xfгАНгБЃгГ≠гВ∞гБМгБВгВМгБ∞гАБжФїжТГгВТгБЖгБСгБЯеПѓиГљжАІгБМгБВгВЛгАНгБ®и®ШиЉЙгБХгВМгБ¶гБДгВЛгБЯгВБгАБдї•дЄЛгБЃгВИгБЖгБЂи®≠еЃЪгБЧгБЊгБЩгАВ

гБУгБЃи®≠еЃЪгВТи°МгБЖгБУгБ®гБІгАБEventLog AnalyzerгБМжЭ°дїґгБЂдЄАиЗігБЧгБЯгВ§гГЩгГ≥гГИгГ≠гВ∞гВТеПЧдњ°гБЧгБЯгВњгВ§гГЯгГ≥гВ∞*1гБІгАБгГ°гГЉгГЂгБЂгВИгВЛйАЪзЯ•гБМи°МгВПгВМгВЛгВИгБЖгБЂгБ™гВКгБЊгБЩгАВгБЊгБЯгАБжЬђи£љеУБгБѓйАЪзЯ•жЦєж≥ХгБ®гБЧгБ¶гГ°гГЉгГЂгБ†гБСгБІгБ™гБПгАБгВєгВѓгГ™гГЧгГИгБЃеЃЯи°МгАБSMSйАЪзЯ•гБЃгВ™гГЧгВЈгГІгГ≥гВВгБФзФ®жДПгБЧгБ¶гБКгВКгБЊгБЩгАВгБУгБЃгВИгБЖгБЂгАБгГДгГЉгГЂгВТдљњзФ®гБЩгВЛгБУгБ®гБІгАБгАМз∞°еНШгБЂгАНгАМеКєзОЗгВИгБПгАН JPCERT/CCгБІзЫ£и¶ЦгБМж±ВгВБгВЙгВМгБ¶гБДгВЛгВ§гГЩгГ≥гГИгГ≠гВ∞гБЃињљиЈ°гВТи°МгБЖгБУгБ®гБМеПѓиГљгБ®гБ™гВЛгБЃгБІгБЩгАВ

*1 гААEventLog AnalyzerгБМгВ§гГЩгГ≥гГИгГ≠гВ∞гВТеПОйЫЖгБЩгВЛйЦУйЪФгБѓгАБжЬАзЯ≠гБІ10еИЖгБ®гБ™гВКгБЊгБЩгАВ

гВВгБЧгАБEventLog AnalyzerгБЂе∞СгБЧгБІгВВгБФиИИеС≥гВТжМБгБ£гБ¶гБДгБЯгБ†гБНгБЊгБЧгБЯгВЙгАБдї•дЄЛгБЃгГ™гГ≥гВѓгВИгВК30жЧ•йЦУзД°жЦЩгБІи©ХдЊ°гБІгБНгВЛи©ХдЊ°зЙИгВТгГАгВ¶гГ≥гГ≠гГЉгГЙгБІгБНгБЊгБЩгБЃгБІгАБжШѓйЭЮгБК詶гБЧгБПгБ†гБХгБДгАВ

и©ХдЊ°зЙИгГАгВ¶гГ≥гГ≠гГЉгГЙURLпЉЪhttps://www.manageengine.jp/products/EventLog_Analyzer/download.html

гБЊгБЯгАБи©ХдЊ°зЙИгВТеИ©зФ®гБЩгВЛйЪЫгБЂгВ§гГ≥гВєгГИгГЉгГЂгВђгВ§гГЙгБ™гБ©гБМи®ШиЉЙгБЧгБЯгВєгВњгГЉгГИгВҐгГГгГЧгВђгВ§гГЙгВВгБФгБЦгБДгБЊгБЩгБЃгБІгАБеРИгВПгБЫгБ¶гБФеПВзЕІгБПгБ†гБХгБДгАВ

гВєгВњгГЉгГИгВҐгГГгГЧгВђгВ§гГЙпЉЪhttps://www.manageengine.jp/products/EventLog_Analyzer/startup-guide.html

гГХгВ£гГЉгГЙгГРгГГгВѓгГХгВ©гГЉгГ†

ељУгВµгВ§гГИгБІж§Ьи®ЉгБЧгБ¶гБїгБЧгБДгБУгБ®гАБи®ШдЇЛгБЂгБЧгБ¶гБїгБЧгБДй°МжЭРгБ™гБ©гБВгВКгБЊгБЧгБЯгВЙгАБдї•дЄЛгБЃгГХгВ£гГЉгГЙгГРгГГгВѓгГХгВ©гГЉгГ†гВИгВКгБКж∞ЧиїљгБЂгБКзЯ•гВЙгБЫгБПгБ†гБХгБДгАВ